GIS - narzędzie dla kartografa i kryminologa

27 września 2012, 11:58David Rose, doktorant z Uniwersytetu Stanowego Ohio, rozpoczyna badania nad zastosowaniem systemu informacji geograficznej (ang. geographic information system, GIS) do identyfikowania cech kości stopy, które wskazywałyby na tryb życia właściciela. Amerykanin ma nadzieję, że zdobyte w ten sposób dane pomogą w rozpoznawaniu ofiar przestępstw.

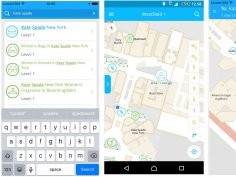

Fińska aplikacja robi karierę w Azji

8 marca 2016, 12:44Fińska firma IndoorAtlas, która opracowała technologię określania pozycji w wewnątrz budynków, rozwija skrzydła w Azji. W 2014 roku przedsiębiorstwo otrzymało dofinansowanie w wysokości 10 milionów USD od Baidu, chińskiego giganta na rynku wyszukiwarek, w roku 2015 podpisało wartą 3 miliony dolarów umowę z koreańskim dostawcą platform do rozwoju handlu elektronicznego SK Platform, a teraz podpisała umowę o współpracy z Yahoo! Japan.

Do Komisji Europejskiej wpłynęła skarga na oprogramowanie Teams

23 lipca 2020, 10:45Twórcy Slacka, usługi internetowej zawierającej zestaw narzędzi do pracy grupowej, złożyli w Komisji Europejskiej skargę na postępowanie Microsoftu. Twierdzą, że koncern, dołączając narzędzia do pracy grupowej Teams do swojego pakietu Office 365, nadużywa swojej pozycji rynkowej i zagraża konkurencyjności.

Konserwatyści za Open Source

10 marca 2007, 11:31Premier torysowskiego gabinetu cieni, George Osborne, uważa, że administracja państwowa Wielkiej Brytanii mogłaby zaoszczędzić rocznie ponad 600 milionów funtów, jeśli wykorzystywałaby opensource’owe oprogramowanie. Jego zdaniem oszczędności sięgnęłyby nawet 5% wydatków państwa na IT.

Firmy pozwane z powodu Visty

20 listopada 2008, 20:05Liczne amerykańskie przedsiębiorstwa zostały pozwane przez swoich pracowników, którzy uważają, że nie zostali wynagrodzeni za część czasu spędzonego w pracy. Zatrudnieni stracili na... zainstalowaniu systemu Windows Vista.

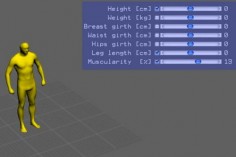

Schudnij w sekundę

13 października 2010, 19:45Niemieccy inżynierowie znaleźli sposób na łatwe i błyskawiczne schudnięcie, przytycie, nabycie muskulatury lub powiększenie biustu. Niestety, tylko na ekranie, ale aktorzy na pewno się ucieszą: koniec diety i siłowni przed zdjęciami.

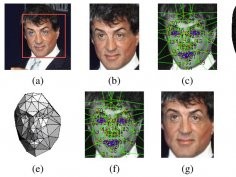

Prawie jak człowiek

18 marca 2014, 10:35Gdy zapytamy człowieka, czy na dwóch różnych zdjęciach widzi twarz tej samej osoby, to w 97,53% przypadków otrzymamy prawidłową odpowiedź. Facebook opracował oprogramowanie, które rozpoznaje twarze z 97,25% pewnością. Jego działanie nie zależy od warunków oświetleniowych ani od tego, czy fotografowana osoba patrzy w obiektyw

Wykrywanie parkinsona za pomocą testu rysowania spirali

12 września 2017, 12:05Naukowcy z RMIT University w Melbourne przetestowali metodę wykrywania choroby Parkinsona (ChP) na bardzo wczesnym etapie, gdy nie ma jeszcze fizycznych objawów. Jak tłumaczą, tablet ze specjalnym oprogramowaniem mierzy prędkość i siłę nacisku pióra podczas rysowania spirali.

Kup pan robaka

7 września 2007, 11:03Specjaliści zauważają, że czarny rynek handlu szkodliwym oprogramowaniem gwałtownie się rozszerza i coraz bardziej przypomina zwykły, rozwinięty organizm gospodarczy. Tim Eades z firmy Sana stwierdził, że witryny oferujące szkodliwy kod pojawiają się jak grzyby po deszczu.

Historia Windows - od Windows 1.0 do Windows 7

21 października 2009, 20:46Windows 7 to kolejne już wcielenie flagowego produktu Microsoftu, którego historia obejmuje kilkadziesiąt różnych wersji. Większość posiadaczy komputerów miała do czynienia jedynie z częścią systemów z rodziny Windows.